公司新闻

1.漏洞概述

近日,任子行安服业务中心监测到Apache Log4j2存在远程代码执行漏洞,通过构造恶意的代码即可利用该漏洞,从而导致服务器权限丢失。由于该漏洞危害较大,任子行安服业务中心建议相关用户及时采取安全措施阻止漏洞攻击。

Log4j是Apache的一个开源项目,通过使用Log4j,可以控制日志信息输送的目的地是控制台、文件、GUI组件,甚至是套接口服务器、NT的事件记录器、UNIX Syslog守护进程等;也可以控制每一条日志的输出格式;通过定义每一条日志信息的级别,能够更加细致地控制日志的生成过程,这些可以通过一个配置文件来灵活地进行配置,而不需要修改应用的代码。

Apache Log4j2是 Log4j的升级版本,该版本与之前的log4j1.x相比带来了显著的性能提升,并且修复一些存在于Logback中固有的问题的同时提供了很多在Logback中可用的性能提升,Apache Struts2、Apache Solr、Apache Druid、Apache Flink等均受影响。

2.影响范围与漏洞等级

Apache Log4j 2.x <= 2.14.1 版本均受影响,任子行安服业务中心对此漏洞风险评级为:高危。

任子行安服中心已经对漏洞进行复现。并给予用户以下修复建议。

3.修复建议

1、官方补丁:

https://github.com/apache/logging-log4j2/releases/tag/log4j-2.15.0-rc2

2、升级其他涉及到的通用组件,例如Apache Struts2、Apache Solr等。

3、在未完成对相关组件升级之前,可以在WEB应用防火墙中增加针对此漏洞的防护策略。

4.防护方案

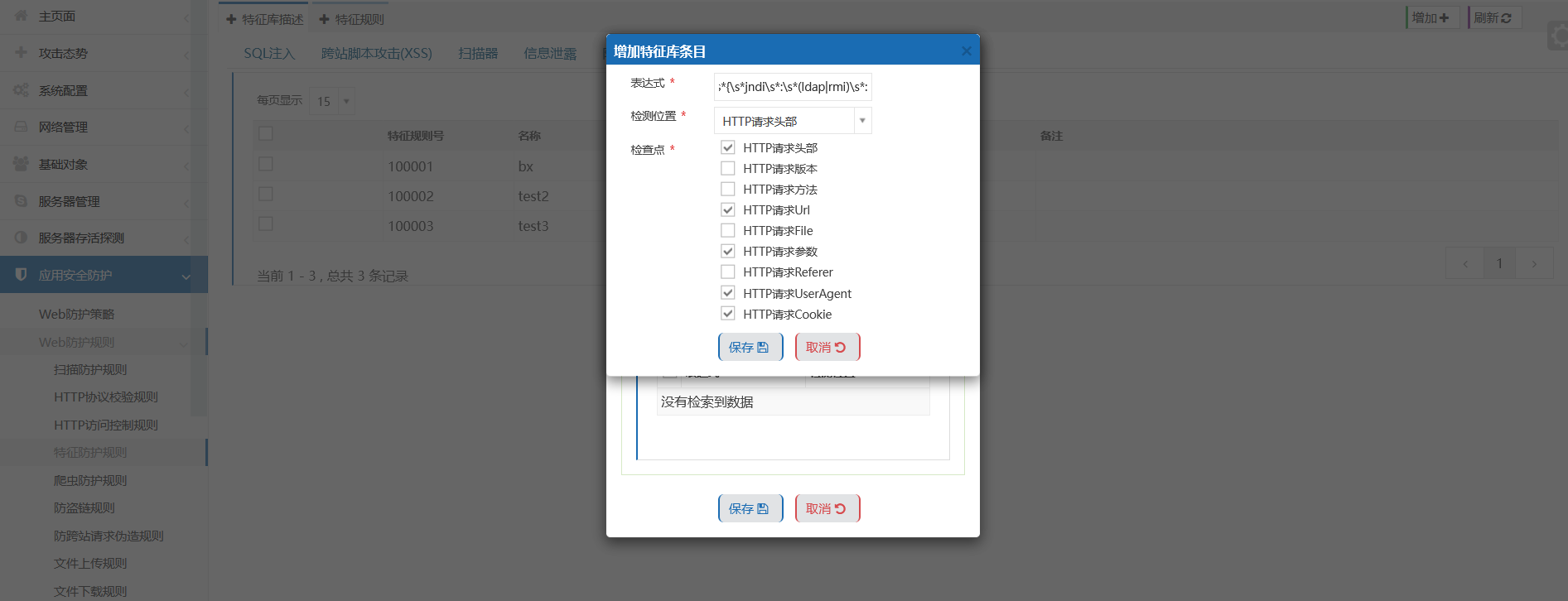

1. 使用任子行WEB应用防火墙的用户在“特征防护规则”中增加两条自定义表达式规则,具体配置如下图,检测点为HTTP请求头,HTTP请求体,表达式为:\$\s*{\s*jndi\s*:\s*(ldap|rmi)\s*:

SURF-WAF/V10.0:

将自定义的特征防护规则运用到防护策略中,对使用了Log4j组件的服务器进行防护。

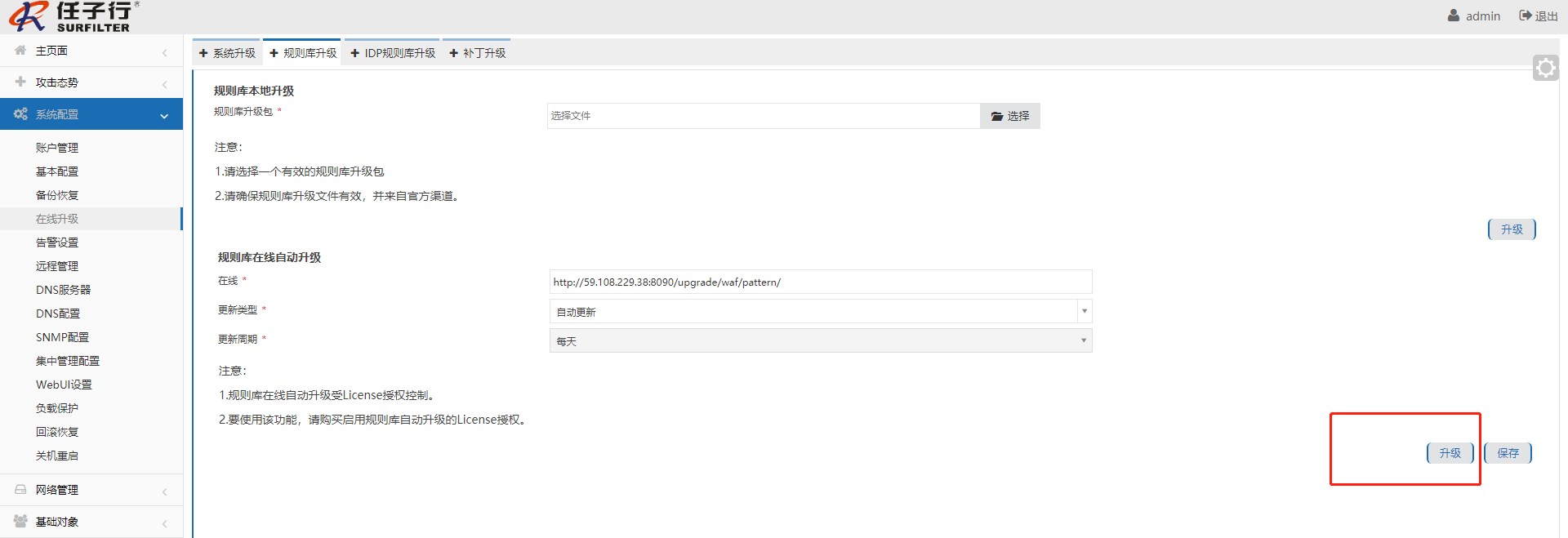

2.在线升级WEB应用防火墙的规则库,任子行已经紧急将此漏洞的防护规则更新到了WEB应用防火墙规则库中,用户可以在线对设备的规则库进行升级。

20年公安服务经验

7*24小时应急响应中心

自主知识产权的产品装备

专家级安全服务团队

网络空间数据治理专家

荣获国家科学技术二等奖

400-700-1218

微信公众号

微信公众号

公司微博

公司微博