据路透社和《华盛顿邮报》报道,SolarWinds旗下的Orion网络监控软件更新服务器遭黑客入侵并植入恶意代码,导致美国财政部、商务部等多个政府机构用户受到长期入侵和监视。

黑客通过渗透开源项目,向其中植入被黑组件,以获得相关数据资产,软件供应链攻击已经成为黑客攻击的重要突破口。同类事件频繁曝出:2013年的棱镜门事件、2015年的XcodeGhost事件、2017年的Xshell后门代码、2020年的SolarWinds供应链攻击事件等。此外,据《2020软件供应链状态》报告表明,此类“下一代”供应链攻击比往年暴增 430 %。由此可见,供应链攻击已成为黑客“喜闻乐攻”的重要目标。黑客何以对供应链攻击乐此不疲?

知己知彼,推断攻击成功原因

1.非法认证

通过在SolarWinds的产品中植入后门代码,攻击者可以跟随产品更新进入到SolarWinds的大部分客户网络环境中。没有身份认证的访问请求被成功接收,在访问链路中随意通行。

2.认证简单

由于攻击者获取的是正规厂商的证书并利用其对自身进行签名,这使得所有信任该证书的机构都存在被入侵的风险。而大部分系统仅具备单一的认证方式,难以从多维度验证用户身份,通过身份验证的用户也依旧可信度不高。

3.绝对信任

由于SolarWinds的令牌已经被用户所信任,攻击者可以伪造SolarWinds令牌,欺骗并绕过防护,在目标网络环境中建立高权限账户,等待时机,完成攻击目标。而系统仅在登录时做身份认证,没有持续的验证用户身份,追查用户行为合理性,对用户行为异常监测并及时响应。4.越权访问

攻击者很可能已经非法获取了SolarWinds内网高级权限,创建了高权限账户,维持了多个入口点,而高权限账户的创建无相应的审批流程,难以及时发现。

零信任方案如何应对新型供应链攻击?

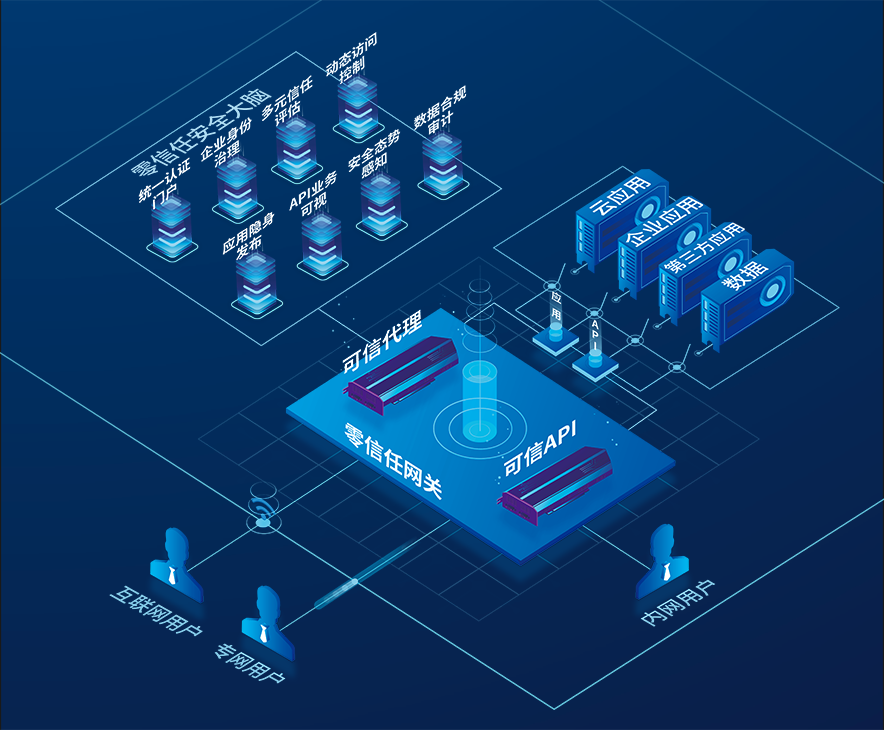

任子行智行零信任安全解决方案,核心基于SDP架构,严格控制任何内部或外部的网络链接或信息请求,通过全面完善的身份认证体系,多维度、多因子、持续性验证访问用户身份,对合理用户的合规访问进行独立的隧道建立,实时监测业务系统间API接口调用,实现全方位、多角度访问控制,收敛攻击暴露面,降低攻击成功概率。

任子行零信任方案架构

1.身份生命周期管理,及时发现未知账号异常创建

方案以身份管理为基石,为企业信息化建设提供唯一的用户身份数据,以及完整的账户生命周期管理。支持多种账户数据源,如 AD、LDAP、以及任何提供 SCIM 标准 API 的应用,可快速导入企业既有账户体系。支持对账户的创建、变更、停用、删除等进行流程审批,避免未知账号的留存产生威胁风险。

2.身份持续多维验证,严格控制合法用户合规访问

方案以持续多元认证评估,通过生物特征、行为分析、地理位置、使用设备等多种方式验证用户身份。通过端口敲门技术,仅允许合法客户端的流量通过,能够防止黑客通过高危端口在内网收集信息、利用漏洞、发起攻击,从而起到核心资产隔离、应用保护的作用。全方位记录所有用户访问中的行为日志和操作日志,结合终端风险监测,智能描绘用户画像,识别异常访问,有效降低安全隐患。

3.数据调用流量监测,统一处理数据流转防止滥用

通过终端的威胁检测及安全响应、API接口的精细控制,阻断资产与资产之间的通道,资产内部只允许合法的业务访问请求进来,从而防止病毒横向移动及扩散。作为企业API调用的统一出口和权限认证中心,实现数据转换和数据调用日志分析,拦截非法调用请求,智能预警,及时发现故障并处理。

4.联防联控即时响应,全面升级防守阵线应对威胁

方案集成网络安全威胁与事件管理平台,内置大数据存储和多种深度分析引擎,融合基于ATT&CK攻击链的12步法,有效发现网络内部的失陷资产、安全事件攻击和潜伏威胁等,及时预警和响应。联动响应零信任安全大脑,对风险评估高的访问主体及时变更授权策略,有效减少风险访问。