一、案例背景

随着云计算、大数据、物联网、SDN等新技术的快速应用,信息化的高速发展使得业务规模不断扩大,分支站点数量不断增加。传统运维方式受地理位置和IT资源限制,无法做到实时监测到各个分支设备的运行状态,无法掌握设备系统资源变化趋势。当设备故障发生时,运维服务人员不能第一时间得到故障信息、设备状态、设备的历史记录等,无法做出有效的应对和处理,只能到现场后才能诊断。这样导致故障的修复时间长、运维效率低、影响信息系统的正常运行。

同时随着运维精细化要求的日益提升,部署场景复杂化,导致用户对数据分析的要求也越来越高,借助海量的日志数据,提前定位和预知各类安全威胁,从而进行趋势预测、数据分析和多维度评估,为运维决策提供有力依据。各行各业信息化建设不断深入和完善,良好的运维体系成为了信息化系统健康有序运营的必要支撑,因此建立运维故障智能分析模型,实现快速定位分析和远程故障排查能力,保障业务高可用性,构建新型智能化运维管理体系,成为信息化建设不可分割的部分。

二、案例概述

通过对信息化建设和运维管理现状的调研和深入分析后,了解到目前客户IT运维发展的现状及面临的风险挑战如下:

1.各分支机构和总部之间虽有专线形成了一个局域网用于业务的访问和通信加密传输安全保障,各业务都在一个局域网里面,未做到业务与业务之间的隔离,还是存在业务交叉泄露的风险。

2.各分支机构对接入网络的设备、资产、终端未进行实名的身份安全,存在身份被冒用的风险,对于访问的业务也无法做到基于身份的细粒度授权,从而导致资源访问混乱和信息泄密的风险。

3.分支机构不断增加,组网规模不断扩大,缺少一套针对组网设备的统一监控系统,及时了解边界网关硬件设备的运行趋势,快速故障定位,高效处理故障的解决方案;

4.业务服务的规模增大,规划、维护、安全、管理等分工更加细致,缺乏对业务系统健康状况和运行安全的监测,及时了解边界网关硬件设备的运行趋势,快速故障定位,高效处置故障、全网可视化的安全态势感知和深层次的安全风险分析。

5.缺少终端管控手段,对于所有接入业务网络的科研、生产和管理用的计算机都处于受控状态,不受管理的计算机不能连入到内网,对于接入内网的计算机的操作都需要进行管控和审计,避免数据泄露。

6.边界网关设备部署量不断增多,管理流程日益复杂,管理成本不断上升,缺乏能够真实反映设备和业务运行情况与运行质量的统计分析报表,无法为运维、扩容调优提供有效的数据支撑。

三、安全技术应用情况

智行零信任安全解决方案

整个安全体系建设方案分为网络隔离、访问控制、终端控制三个部分。具体如下:

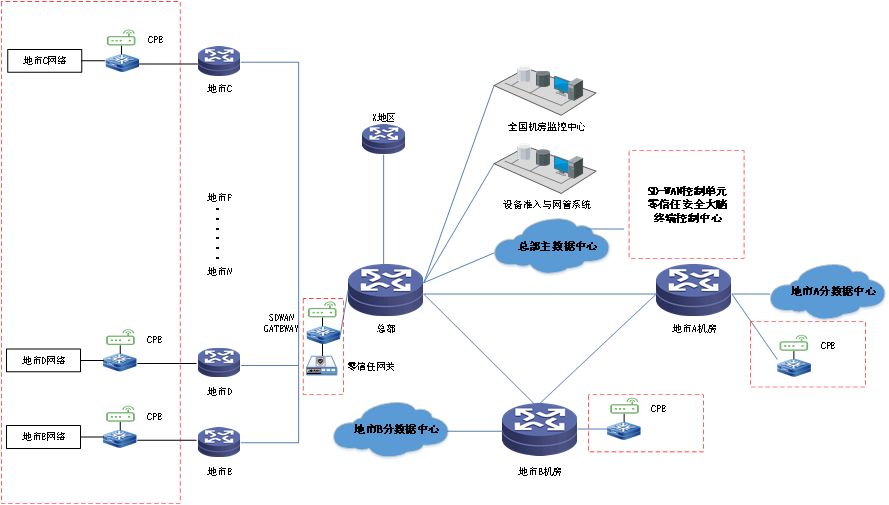

1.专线内的隔离采用SD-WAN部署方案

利用SD-WAN的技术在现有的专线内网里面组件一个或者多个隔离的业务专网,用于分割不同的业务避免业务交叉,保障各业务网络的独立性和安全性。

在总部中心部署SD-WAN智能管理平台,纳管总部及分支机构Edge智能网关设备,实现整网的统一编排、实时监控,达成网络整体运营的归一化。总部接入位置部署高性能Edge网关,来对分支机构的上联数据流量进行整合调度。各分支机构上联位置部署Edge网关,对相关业务数据进行分类、检测、加固、调度。根据各项目工作组的业务需求和组网要求,由智能管理平台统一模板化下发筛选调度策略,实现业务工作组内的虚拟专网组建,达到工作组内高效互联、工作组外隔离和访问受控的网络要求。

2.专网内的终端接入访问控制安全部署方案

采用零信任安全理念对每个接入隔离业务专网的计算机终端进行全面的身份认证和动态访问控制授权,保障只有被许可的人员访问被授权的业务资源。在SD-WAN形成的业务专网里部署一台零信任安全网关和零信任安全大脑,作为所有专网内用户的身份认证及访问业务系统的代理,访问控制和授权所有访问业务系统的终端必须安装零信任安全浏览器或者客户端,零信任安全大脑对所有访问业务系统的浏览器和客户端进行身份认证和授权,未安装客户端的用户无法看到和访问业务系统。

3.专网内的终端安全管控与零信任相结合部署方案

采用终端管控技术对用户的访问行为进行进一步的规范和控制,对于涉密的结构化数据和非结构化数据进行管控和审计,防止数据泄密。终端管理与零信任相结合,为访问控制决策提供更加丰富的数据源支撑。基于零信任安全理念,以身份管控和动态授权确保业务访问安全,以准入控制和介质管控确保终端接入安全。

四、客户反馈效果

安全风险降低情况及使用效果情况

建设统一身份管理系统。实现职工在入职、升职、转岗、调动、离职等场景下信息系统账号的全生命周期管理,建立无缝的用户身份管理体系;完善安全认证系统,为应用系统提供统一的静态口令、短信验证码、动态令牌等认证方式,并预留未来指纹、虹膜、人脸等生物识别认证手段的接入准备;集成本单位主要信息系统,将本单位主要信息系统接入至统一身份认证管理系统平台,充分利用平台作为身份安全基础设施提供的身份管理统一认证能力,同时支持对接上级单位信息系统。

以身份为中心,通过应用层业务代理缩小各个业务系统的暴露面,统一用户对业务系统的访问入口,根据用户身份按需开放业务入口,同时基于零信任安全理念,遵循以下三个原则:

网络无特权化原则:不靠网络位置建立信任关系,所有用户、设备和访问都应该被认证、授权和加密;

信任最小化原则:在网络层面,用户只能“看见”和“接触”到他所需要的访问的业务系统,获得最小权限;

权限动态化原则:访问控制策略应该是动态的,应基于尽量多的数据源进行计算和评估。

提升零信任访问控制中心能力,建设零信任安全大脑,将网络安全基础设施纳入分析数据源,针对访问主体和访问客体进行持续的信任评估,实现动态的访问控制。

基于现有Internet、MPLS、LTE等任意链路,采用Overlay技术部署SD-WAN,针对各业务搭建业务专网,各业务专网之间进行隔离,以保障业务自身网络的独立性和安全性。

通过平台化的智能管理,纳管总部及分支机构的接入网关设备,实现整网的统一编排、实时监控,达成网络整体运营的归一化。

终端安全管理系统与环境安全监测中心实现联动,将现有能力结合终端进程、终端用户行为纳入基线管控,并能有效支撑访问控制策略决策。

在端侧集成网络准入控制、存储介质管控、文档不落地、文件外发管控等功能,强化数据安全防护能力。

态势感知与安全运营平台和网络安全监测分析中心实现联动,通过EDR、结合用户访问行为全面提升现有资产及流量的威胁感知能力,同时有效支撑访问控制策略决策,及时避免威胁向用户侧反向或资产侧横向扩散。

基于零信任安全理念打造的一整套全新的、符合中心化管理、即插即用、灵活扩展的IT运维管理与安全审计解决方案,构建总分型机构内部IT运维服务支撑环境的同时,充分满足IT运维管理过程中对运维安全、服务成本和服务质量的诉求,搭建精简、高效、安全的IT运维管理体系,帮助IT运维管理人员全面应对各类运维资源及运维事件,同时进行集中账号管理、精细化的权限管理和过程审计,提升风险控制水平,同时保障内部数据和信息的安全。在远程IT服务方面,保障IT技术人员、合作伙伴以及第三方运维服务团队可以在任何时间、地点和设备上安全完成IT的运维管理工作,并能实现高效的线上和线下、以及线上和线上全方位的协同工作。